Трудности поиска паролей резервных копий Apple iOS 10.2-26

В 2016 году, с выпуском обновления iOS 10.2, Apple ввела серьезные меры безопасности для защиты резервных копий iOS от восстановления паролей с помощью GPU-ускорения. Эти меры остаются актуальными во всех версиях, вплоть до iOS 26 в 2025 году.

Тогда Apple значительно увеличила сложность перебора паролей, заменив ранее применявшиеся 10 000 итераций функции PBKDF2 с хэшированием SHA1 на 10 000 000 итераций функции PBKDF2 с хэшированием SHA256.

Это фатально снизило скорость атак на забытый пароль резервных копий Apple iOS (это все iPhone и iPad).

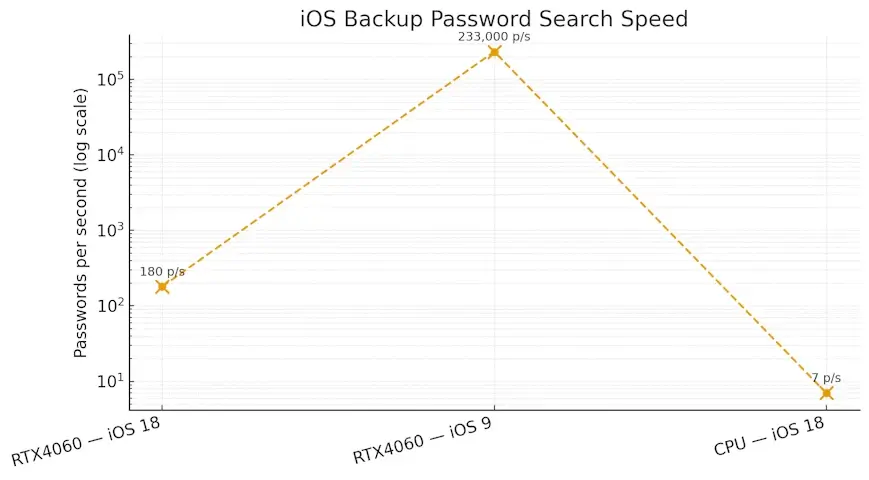

Например, в Passcovery Suite, скорость перебора пароля бэкапа iOS 10.2-26 на видеокарте NVIDIA GeForce RTX 4060 составляет всего

порядка 180 паролей в секунду, против 233 000 для предыдущих версий iOS (4-10.1).

Скорость перебора упала на несколько порядков.

Падение скорости характерно не только для Passcovery Suite, но и для всех программ восстановления паролей, поддерживающих бэкапы Apple iOS 10.2-26. Это не недостаток этих программ, а особенности защиты бэкапов iPhone/iPad от Apple.

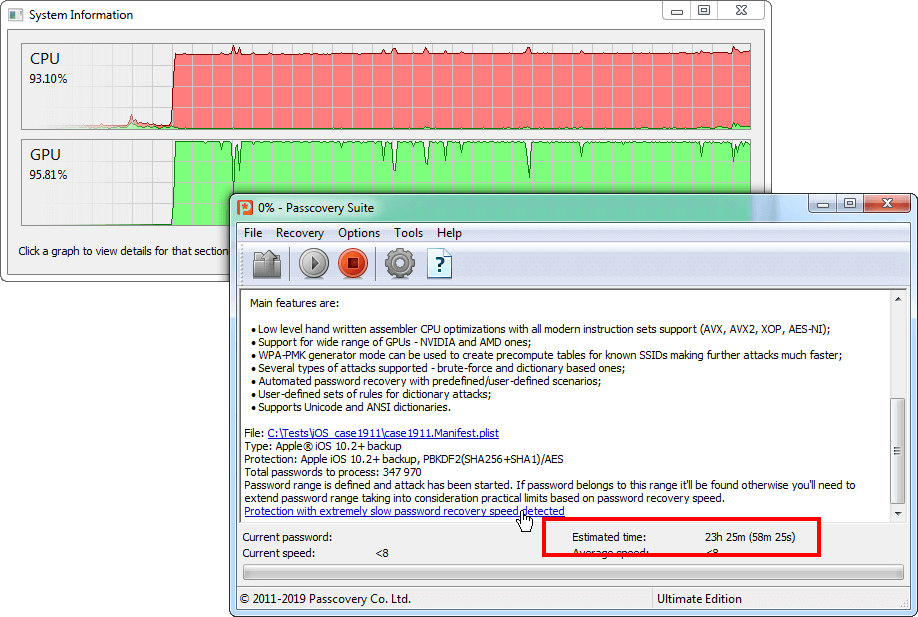

Возросший объём расчётов также сказался и на оперативном сохранении статуса поиска пароля в Passcovery Suite (prs-файл хранит данные об атаке и позволяет возобновить поиск пароля с места остановки).

На этапе предварительных расчётов блока данных (при выполнении 10M итераций PBKDF2 для каждого пароля в блоке), проводимых на видеокартах, у программы отсутствуют данные для сохранения. Она может сохранить статус только после обработки всего блока и получения результатов от GPU. Прерывание процесса расчёта блока ведёт к утрате всех результатов, полученных для этого блока, а в файле статуса поиска останется информация только о предыдущем, полностью проверенном блоке данных.

В интерфейсе программы, время завершения расчёта ближайшего блока, отправленного на GPU указывается в скобках, рядом со временем полной проверки всего диапазона.

Apple одна из первых применила рекомендации, предложенные в RFC 8018 (10М итераций для PBKDF2) и реализовала по-настоящему трудно взламываемую защиту файлов резервных копий для своих iPhone и iPad.

Это в свою очередь акцентировало важность манипулирования диапазоном проверки в программах для восстановления паролей. Только умение отсекать лишние диапазоны и максимально возможная в данных условиях скорость проверки оставшихся вариантов, позволяют успешно восстановить пароль к файлу резервной копии Apple iOS.

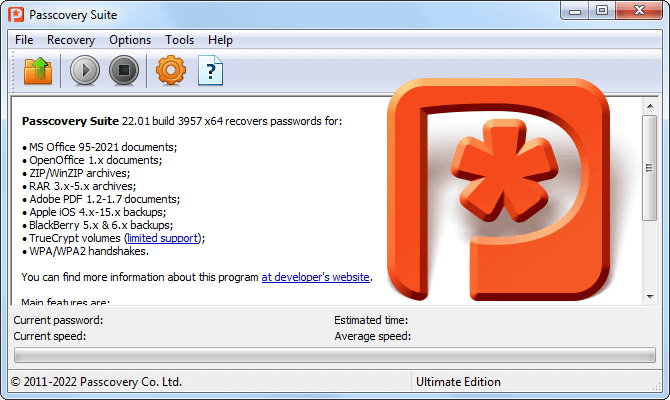

Passcovery Suite для бэкапов Apple iOS

Passcovery Suite – универсальная программа с GPU ускорением для восстановления паролей к файлам популярных форматов. Среди конкурентов она показывает стабильно высокую скорость поиска паролей. Дополнительно ускоряется на видеокартах NVIDIA, AMD и Intel.

Passcovery Suite восстанавливает пароли к файлам резервных копий Apple iOS 4-26 для iPhone 3G – iPhone 17 и iPad (1st-11th gen).

Предлагает техники манипулирования диапазоном проверки:

- позиционную маску для атаки грубой силы (позволяет указать наборы символов индивидуально для каждой позиции пароля) – примеры использования

- мутацию паролей для атаки по словарю (позволяет объединять до 4-ёх словарей и изменять получаемые пароли по заданным правилам) – пример использования

Подробности и бесплатная демо-версия:

| Passcovery Suite для бэкапов Apple iOS, файлов Microsoft Office, OpenOffice, LibreOffice, Adobe PDF, Zip, RAR, TrueCrypt, WPA/WPA2 |

25.04 | Скачать x64 (17896 Kb) |

||

| ||||

Часто задаваемые вопросы о восстановлении пароля бэкапа iOS

Время восстановления зависит от сложности пароля и производительности оборудования. Например, видеокарта NVIDIA GeForce RTX 4060 проверяет около 180 паролей в секунду при работе с резервными копиями iOS 18 (скорость одинакова для iOS 10.2–26). Это означает, что полный перебор пароля из 5 строчных букв займёт примерно 19 часов, а перебор 5-символьного пароля с буквами и цифрами – около 4 дней.

Именно поэтому для реальных задач критично использовать словарные атаки с мутациями, а также простые или позиционные маски. Такие методы сокращают время поиска до минут или часов и значительно повышают шанс успешного восстановления.

Выбор метода зависит от того, что вы помните о своём пароле:

- Словарная атака с мутациями: оптимальна, если пароль содержит слова, имена, даты или их вариации. Вы можете подготовить личный словарь, а Passcovery Suite по заданным правилам автоматически создаст и проверит возможные варианты утраченного пароля (пример здесь).

- Атака по простой или позиционной маске: подходит, если вы знаете структуру пароля или отдельные элементы (например: «начинается с заглавной буквы и заканчивается двумя цифрами» или «в начале слово Sklad, далее неизвестно»). Маска способно сократить пространство поиска более чем на 90%, поскольку перебираются только варианты, соответствующие заданной структуре (примеры здесь).

- Полный перебор (brute-force): крайний вариант для полностью неизвестных паролей длиной до 5 символов. Для паролей iOS этот метод практически неэффективен из-за чрезвычайно большого времени поиска.

Apple значительно повысила уровень безопасности: количество итераций PBKDF2/SHA256 увеличено с 10 000 (iOS 4–10.1) до 10 миллионов в iOS 10.2 и выше, что соответствует рекомендациям RFC 8018.

Из-за этого каждая попытка ввода пароля требует примерно в 1000 раз больше вычислений. Если старые резервные копии iOS можно было проверять со скоростью 233 000 паролей в секунду, то для iOS 10.2–26 скорость на том же оборудовании (NVIDIA GeForce RTX 4060) составляет всего 180 паролей в секунду.

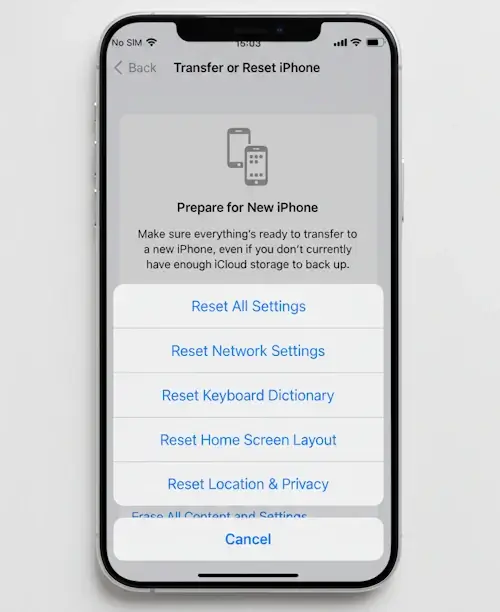

Для пользователей Mac: откройте приложение «Доступ к ключам» и найдите запись «iOS Backup». Если при шифровании резервной копии вы выбрали «Запомнить пароль», он хранится там и может быть восстановлен.

Для устройств с iOS 11 и выше: можно сбросить шифрование через «Настройки» > «Основные» > «Сброс» > «Сбросить все настройки». Это уберёт требование ввода пароля для будущих резервных копий, но не позволит получить доступ к уже существующим зашифрованным копиям.

Без пароля или специального программного обеспечения зашифрованные резервные копии iOS восстановить невозможно.

Для резервных копий iOS 10.2–26 прерывание атаки приводит к потере прогресса обработки текущего блока данных GPU. Passcovery Suite сохраняет статус восстановления (файл .prs) только после завершения обработки каждого блока. Программа отображает предполагаемое время обработки блока в скобках рядом с общим временем.

Чтобы минимизировать потерю прогресса, дождитесь завершения блока и обновления файла статуса перед остановкой процесса. Для максимальной эффективности рекомендуется запускать восстановление пароля в нерабочее время, когда доступ к GPU не будет прерываться.

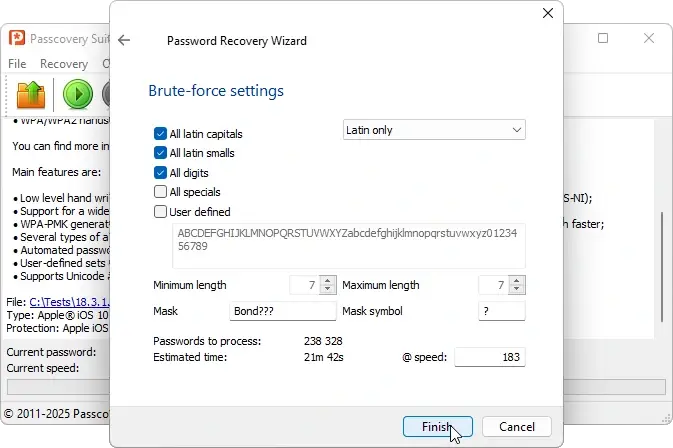

Passcovery Suite поддерживает два типа масок для подбора пароля:

- Простая маска (пример: «в начале слово Sklad, далее неизвестно – Sklad????»).

В маске фиксируется известная часть пароля, а неизвестные позиции заменяются символом ?.

Известная часть не изменяется, а для неизвестных позиций перебор выполняется согласно выбранным алфавитам и наборам символов.

![Окно настройки простой маски в программах Пасковери]()

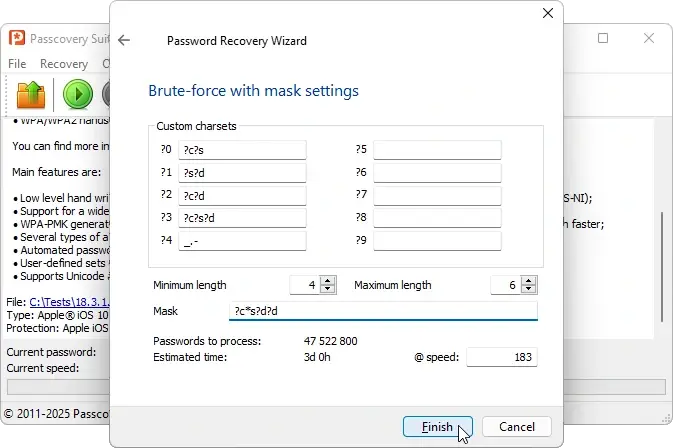

Настройка простой маски в Passcovery Suite - Позиционная маска (пример: «начинается с заглавной буквы и заканчивается двумя цифрами – ?c*s?d?d»).

Для каждой позиции задаётся собственный набор символов: для известной части – ограниченный, для неизвестных – полный или пользовательский.

В итоге перебор проводится только по тем символам, которые разрешены для каждой конкретной позиции

(см. примеры).

![Окно настройки позиционной маски в программах Пасковери]()

Настройка расширенной(позиционной) маски в Passcovery Suite

Точный контроль над структурой пароля позволяет сократить время подбора с лет до часов или дней, исключая заведомо неподходящие комбинации.

Безусловно. Во всех версиях iOS 10.2–26 применяется единая и крайне ресурсоёмкая схема защиты – 10 миллионов итераций PBKDF2/SHA256. Passcovery Suite использует вычислительные возможности видеокарт NVIDIA, AMD и Intel, повышая скорость подбора до нескольких десятков или сотен паролей в секунду в зависимости от модели GPU (на CPU – менее 10!).

Высокая криптографическая стойкость iOS накладывает естественные ограничения: надёжные пароли длиной от пяти символов остаются трудоёмкими для восстановления. Но именно GPU-ускорение превращает задачу из практически невыполнимой в реально достижимую – при условии грамотной стратегии (словари, маски) и хотя бы частичного знания структуры пароля. Для iOS 10.2–26 это зачастую и есть граница между безрезультатной попыткой и успешным восстановлением.

Кроме того, Passcovery Suite поддерживает GPU-ускорение и для более ранних резервных копий iOS 4–10.1, где скорость значительно выше – до десятков и сотен тысяч паролей в секунду.