Как восстановить пароли из нескольких файлов с помощью программ Пасковери

Бывают ситуации, когда нужно восстановить пароль не к одному, а сразу к нескольким файлам. Именно с такой проблемой к нам обратился пользователь и попросил рассказать, как провернуть подобное с его 5 RAR-файлами.

На этом примере мы и разберём, как организовать пакетное восстановление паролей в Accent RAR Password Recovery – нашей программе для поиска RAR паролей. А вы, по аналогии, сможете сделать тоже самое (или даже лучше!) в любой другой программе Пасковери — интерфейс у всех наших программ одинаковый.

Если у вас что-то не получится, возникнут какие-то вопросы, или наоборот будет всё круто и вы останетесь супер довольны — ставьте лайки, пишите в комментариях или в нашу техподдержку. Мы обязательно ответим.

А сейчас погнали!

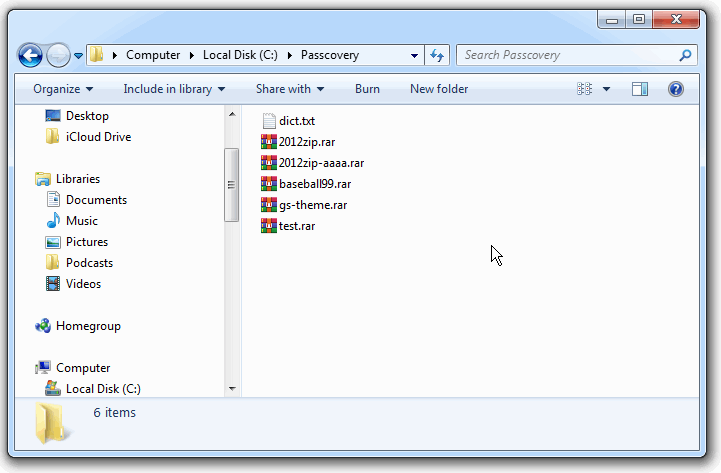

Итак, у меня есть 5 RAR-файлов и словарь с паролями для проверки. Я организую последовательную проверку всех паролей из словаря для всех пяти файлов (атаки, разумеется, могут быть и другими, не обязательно одна атака по словарю).

Сделаю я это запуском командного Windows файла (cmd-файл) с циклическим вызовом AccentRAR для каждого RAR-файла, находящегося в папке. В качестве параметра вызова в AccentRAR будет передаваться сценарий атаки и имя RAR-файла. Программа отработает все атаки, описанные в сценарии для полученного файла, закроется после этого, а Windows заново запустит цикл со следующим RAR-файлом.

Программы Пасковери поддерживают сценарии атак. В них можно описать любое количество необходимых атак на пароль, а наши программы будут работать по заданному сценарию — последовательно запускать атаки, пока не найдут пароль или не отработают весь сценарий до конца. Это отличная возможность провести комплексную атаку на забытый пароль!

И вот сейчас, живая пошаговая инструкция по применению сценариев атак в программах Пасковери.

Пакетное восстановление паролей по шагам

Шаг 1. Создайте отдельную папку и скопируйте в неё все файлы и словарь. У меня это папка по адресу C:\Passcovery\, содержащая RAR-файлы и словарь dict.txt

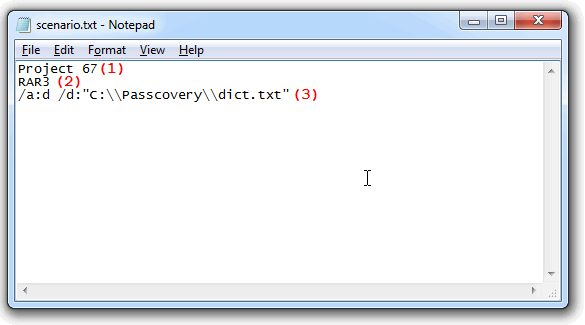

Шаг 2. Создайте сценарий со списком необходимых атак на пароль и сохраните его в папке с остальными файлами.

В моём случае это текстовый Unicode файл “scenario.txt”. Он содержит три строки:

- название сценария (1)

- формат файла, для которого он может быть применён (2)

- собственно описание атаки (3):

/a:d /d:"C:\\Passcovery\\dict.txt" — то есть провести атаку по словарю (/a:d), с указанным именем и расположением (/d:"путь к словарю, экранированный кавычками" (разделение уровней вложенности папок обозначается двумя обратными слэшами — это важно!))

В вашем случае атака может быть абсолютно другой и не обязательно одна. Просто добавьте описание каждой новой атаки с новой строки. Программа отработает каждую из них, одну за другой для каждого файла.

Подробности о создании сценариев смотрите в файле помощи к программам Пасковери.

Обратите внимание: наши программы понимают сценарии только в формате Unicode. Мы рекомендуем редактировать и сохранять файлы в «Блокноте» Windows. Эта программа уже есть в вашей Windows-системе и её возможностей хватает для этой задачи.

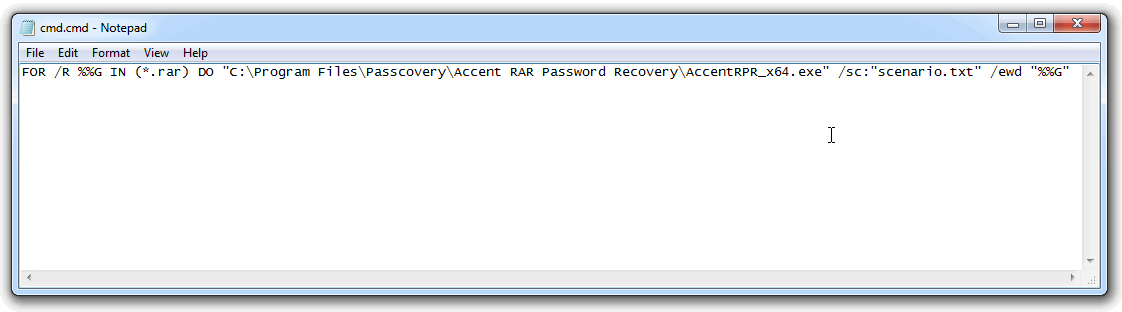

Шаг 3. Создайте командный файл с командой циклического вызова программы Пасковери и сохраните его с остальными файлами.

В моём примере это обычный текстовый файл cmd.cmd с единственной командой:

FOR /R %%G IN (*.RAR) DO "C:\Program Files\Passcovery\Accent RAR Password Recovery\AccentRPR_x64.exe" /sc:"scenario.txt" /ewd "%%G"

Здесь цикл FOR /R %%G IN (*.RAR) DO AccentRPR_x64.exe %%G переберёт все RAR-файлы в текущей папке и вызовет AccentRAR с параметрами для каждого из них.

Обратите внимание, что для корректного вызова должен быть указан полный путь к программе, ключ /sc подключит созданный на предыдущем шаге сценарий, а использование ключа /ewd закроет программу при завершении атаки и позволит перезапустить её для следующего RAR-файла.

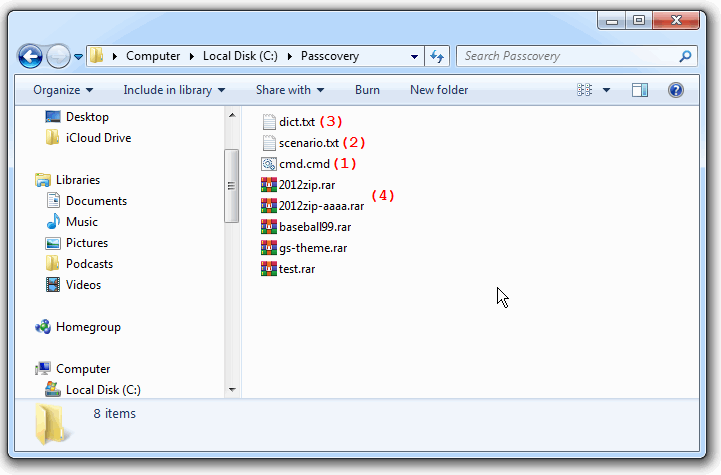

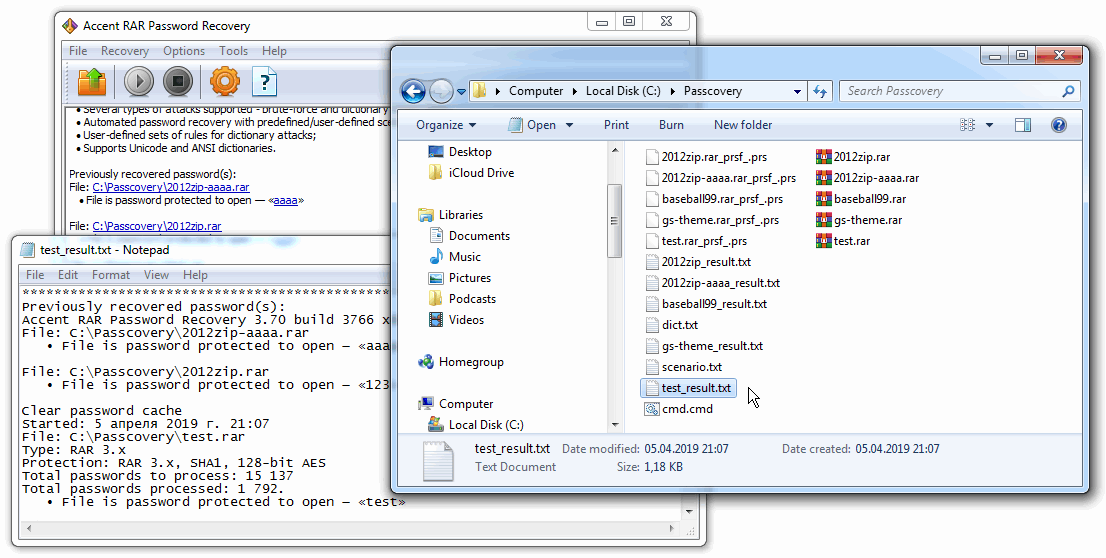

Вот что в итоге получилось у меня в папке проекта, перед запуском пакетного восстановления паролей:

Похожая картина должна быть и у вас:

- один командный файл (cmd-файл) (1)

- один файл сценария (2)

- файл(ы) словаря (если вы используете атаку по словарю) (3)

- пакет ваших файлов для взлома (4)

Шаг 4. Запустите командный файл (cmd-файл) — просто кликните по нему дважды, как вы это делаете с обычными программами.

И да начнётся магия! ッ

Я вижу, как запускается AccentRAR с RAR-файлом из папки, как для него находится пароль или как безуспешно отрабатывается атака по словарю и как цикл повторяется со следующим RAR-файлом до тех пор, пока не будут проверены все RAR-файлы из папки.

Шаг 5. Посмотрите на результаты проверки всех файлов в AccentRAR или в любом текстовом редакторе. Они сохраняются отдельным txt-файлом в папке с исходником.

В моём случае получилось вот так:

Программа последовательно перебрала все RAR-файлы, отработала атаки, прописанные в сценарии и нашла пароли, где это было возможно с указанными атаками. Дальше можно откинуть файлы с восстановленными паролями, внести изменения в сценарий атак и повторить поиск паролей для оставшихся файлов.

Вот как это работает!

Часто задаваемые вопросы о языке сценариев в Passcovery

Вопрос: Как прогнать все пять файлов по словарю с мутациями? Например, с такими:

~~~$w.l~~~ ~~~~$w.l~~~~ ~~~~~$w.l~~~~~ #$w.l# ##$w.l## ###$w.l### %$w.l% %%$w.l%%

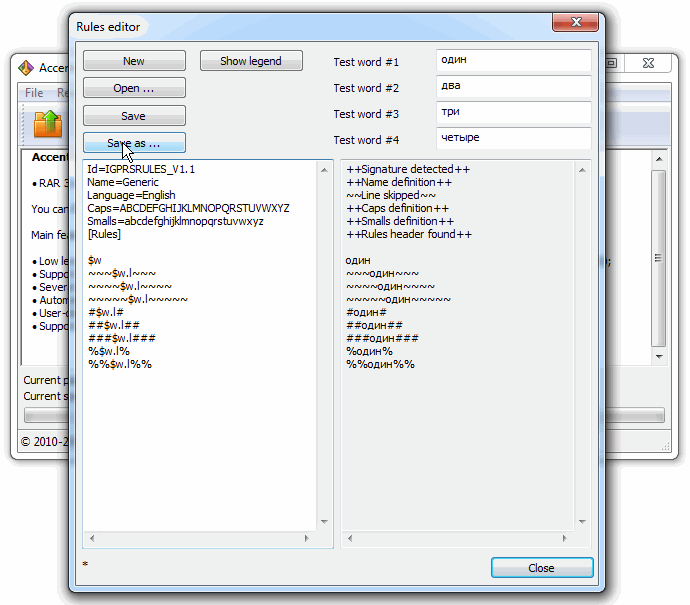

Ответ: Получится не намного сложнее. Во-первых, необходимо создать файл с правилами мутаций (например, rules.txt). Удобнее сделать это в Редакторе правил:

И затем в файле сценария описать вызов атаки по правилам, с указанием файла правил и словаря. Вот так:

/a:r /r:"C:\\Passcovery\\rules.txt" /d:"C:\\Passcovery\\dict.txt"

Вопрос: Как можно запустить перебор по всем цифрам и/или всем буквам?

Ответ: Если нужна просто атака грубой силы, то вот так она будет описана в сценарии:

/a:b /c:sd /min:3 /max:5

/a:b – атака brute force

/c:sd – символы строчные и цифры

/min:3 – минимальная длина

/max:5 – максимальная длина

Вопрос: Как в сценарии прописать атаку по позиционной маске, чтобы первый символ был из набора «QWER», затем 4 символа из набора «asdfghjkl;», а последний цифра?

Ответ: Тогда необходимо описать нестандартные наборы символов и затем использовать их в шаблоне маски. Вот так:

/a:m /c: /1:QWER /2:asdfghjkl; /m:?1?2?2?2?2?d

/a:m – атака по расширенной маске

/c: /1:QWER /2:asdfghjkl; – описание первого и второго наборов символов

/m:?1?2?2?2?2?d – маска из постановки задачи: первый набор символов в первой позиции пароля, второй в следующих четырёх и одна цифра (0-9) на конце

Больше примеров использования позиционной маски в нашей заметке.

Вопрос: Как при пакетном восстановлении “склеивать” два-три-четыре словаря?

Ответ: В программах Пасковери можно “склеить” пароль из нескольких словарей и изменить получившийся результат перед проверкой. Вот как это делается:

1. Подготовьте словари: 1.txt, 2.txt, 3.txt, 4.txt.

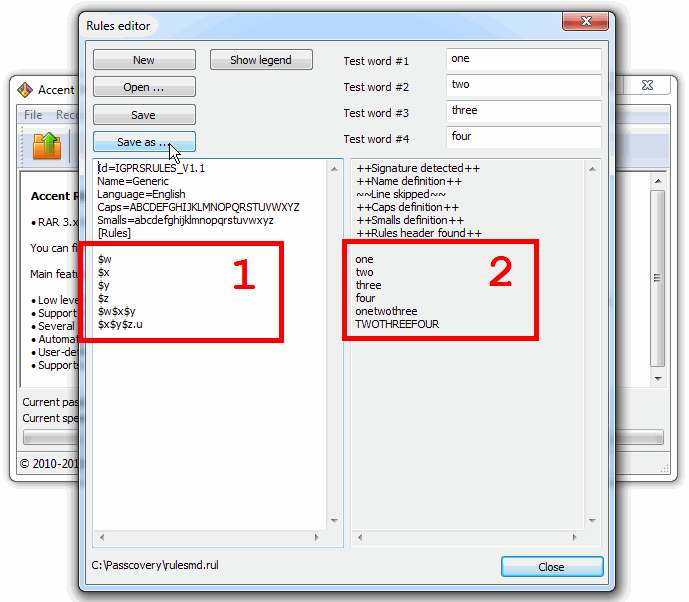

2. Создайте файл правил: rulesmd.rul с правилами:

$w – проверка первого словаря

$x – проверка второго словаря

$y – проверка третьего словаря

$z – проверка четвёртого словаря

$w$x$y – проверка пароля от “склейки” первого, второго и третьего словарей

$x$y$z.u – проверка пароля от “склейки” первого, третьего и четвёртого словарей в ПРОПИСНОМ варианте

3. Создайте файл сценария: scenario_rulesmd.txt с вызовом файла правил и словарей в нужной последовательности:

/a:r /r:"C:\\Passcovery\\rulesmd.rul" /d:"C:\\Passcovery\\1.txt" /d:"C:\\Passcovery\\2.txt" /d:"C:\\Passcovery\\2.txt" /d:"C:\\Passcovery\\2.txt"

4. Создайте командный файл: cmd_rulesmd.cmd:

FOR /R %%G IN (*.RAR) DO "C:\Program Files\Passcovery\Accent RAR Password Recovery\AccentRPR_x64.exe" /sc:"scenario_rulesmd.txt" /ewd "%%G"

5. Запустите командный файл.

Подробности по типам атак и дополнительным ключам в сценариях, есть в справке к программе и онлайн.

Passcovery Programs for Password Recovery

UPDT: Архив с файлами рассмотренных примеров (cmd-файл, сценарии, файл правил мутации, словарь, RAR-файлы): zip-архив

* * *

Несмотря на отсутствие встроенных методов пакетной обработки в программах Пасковери, этот способ пакетного восстановления паролей отлично работает. Применяйте его в случаях, когда необходимо проверить целый ряд однотипных файлов по одинаковому шаблону возможных паролей.

В случае, если вам что-то осталось непонятным или возникли какие-то дополнительные вопросы, пишите в комментарии или в нашу техподдержку. Мы всегда на связи и готовы помочь.