Восстановление Паролей TrueCrypt в Passcovery Suite из Командной Строки

Passcovery Suite, как и остальные наши программы для восстановления паролей, предлагает тонкую настройку и запуск атаки через командную строку. Программа запускается в графическом интерфейсе, но уже со всеми необходимыми настройками – сразу после старта она начинает поиск пароля.

Профессионалы успешно пользуются этой возможностью при восстановлении паролей для Microsoft Office, Zip, Rar, Apple iOS и др. Но при атаке на том TrueCrypt и у них возникают вопрос: как использовать специфические для TrueCrypt параметры в командной строке? Ответ — в этой заметке.

Особенности восстановления паролей TrueCrypt

Смещение

В зависимости от задач пользователя TrueCrypt создаёт разные варианты томов:

- Обычный том

- Скрытый том

- Образ WDE

- Резервную копию системного диска

Расположение данных (смещение от начала тома), необходимых для восстановления пароля зависит от типа тома. Подробнее о работе со смещениями TrueCrypt в Passcovery Suite здесь.

Смещение — это первая особенность TrueCrypt, которую нужно учесть в командной строке.

Алгоритмы хэширования и шифрования

Для надёжной защиты данных TrueCrypt предлагает на выбор:

- три алгоритма хэширования - RIPEMD-160, SHA-512, Whirlpool

- восемь вариантов шифрования — AES, Serpent, Twofish, AES-Twofish, AES-Twofish-Serpent, Serpent-AES, Serpent-Twofish-AES, Twofish-Serpent

Пара «хэширование/шифрование» — это вторая особенность для командной строки.

Графический интерфейс Passcovery Suite позволяет легко и просто указать смещение и выбрать какие из алгоритмов хэширования/шифрования использовать при восстановлении пароля. Как это сделать при запуске атаки из командной строки, покажет наша пошаговая инструкция.

Запуск атаки на TrueCrypt из командной строки в Passcovery Suite

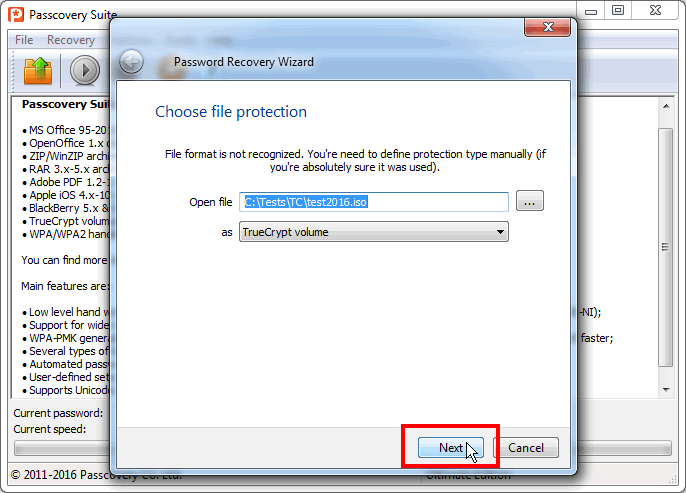

Шаг 1. Откройте в Passcovery Suite нужный том TrueCrypt и в мастере создания задания нажмите кнопку «Next» — переходите к настройкам параметров атаки для TrueCrypt:

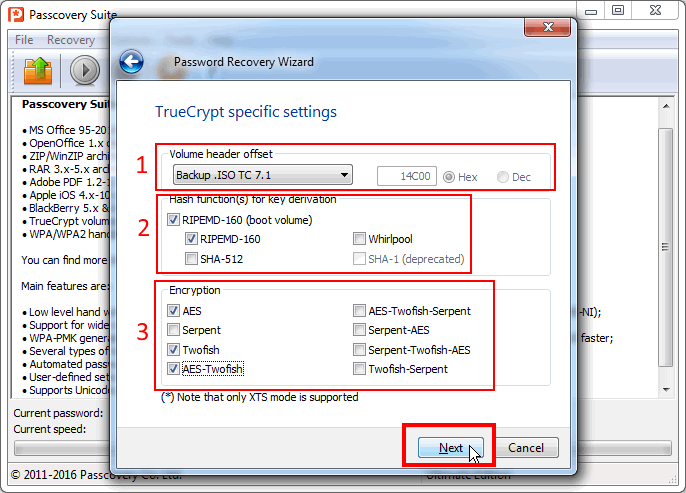

Шаг 2. Здесь укажите тип тома (задайте смещение) и отметьте только необходимые для проверки алгоритмы хэширования/шифрования:

ЭТО ВАЖНО: Общее правило восстановления паролей для стойкой защиты: максимально сокращайте диапазон поиска — всегда отказывайтесь от заведомо не нужных проверок. Отказ от лишних проверок сократит время поиска пароля.

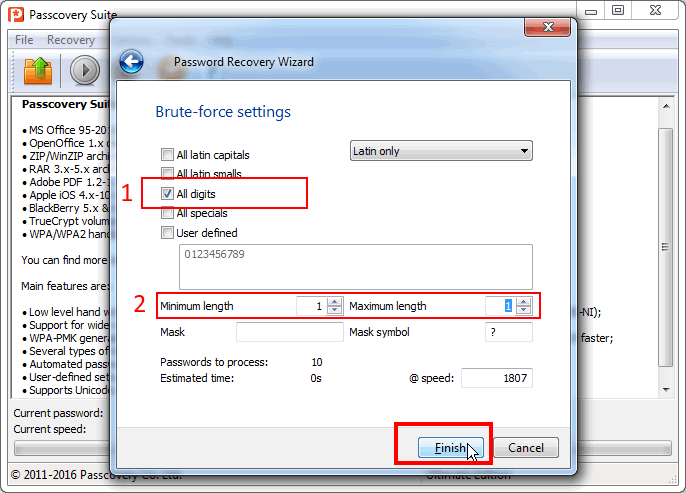

Шаг 3. Установите минимальный диапазон проверки: атака грубой силы, цифры, 1 символ:

Запускайте атаку. Чем быстрее она закончится, тем лучше.

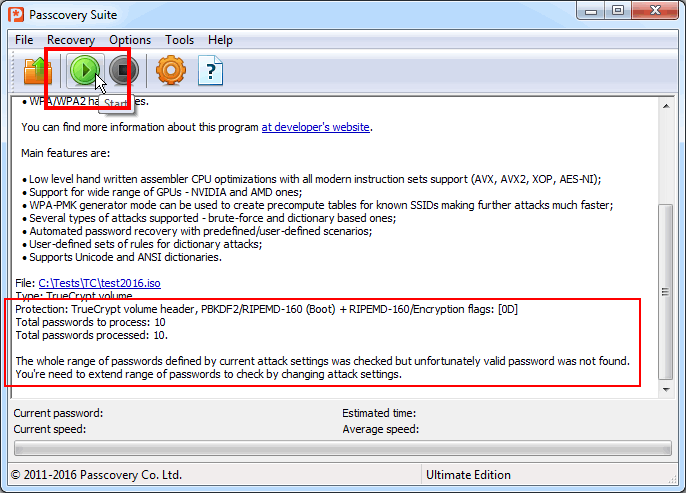

Шаг 4. Как только Passcovery Suite остановит поиск и сообщит, что атака по заданному диапазону безуспешно завершилась, снова нажмите кнопку «Start»:

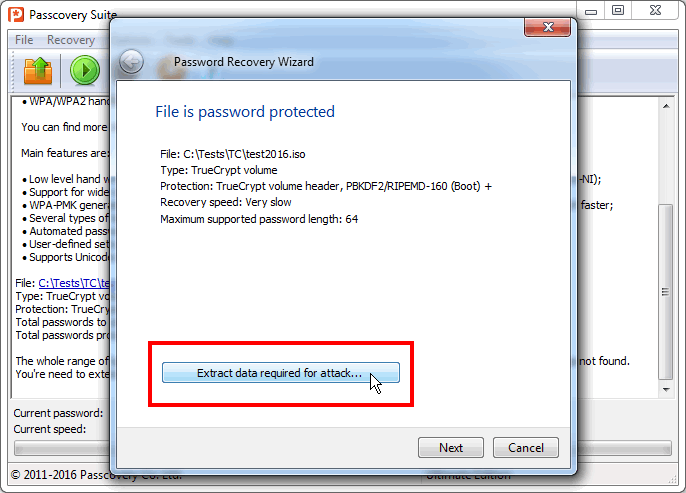

Шаг 5. В новом окне мастера создания задания нажмите кнопку «Extract data required for attack…» и сохраните полученный .bin файл:

Помимо данных из тома TrueCrypt, необходимых для восстановления пароля, в файле сохранится информация о выбранных типе тома и алгоритмах хэширования/шифрования.

Этот файл можно переносить на другие компьютеры и атаковать его там. Исходный том TrueCrypt для этого уже не нужен. Пароль будет найден и без него — все необходимые данные есть в .bin-файле.

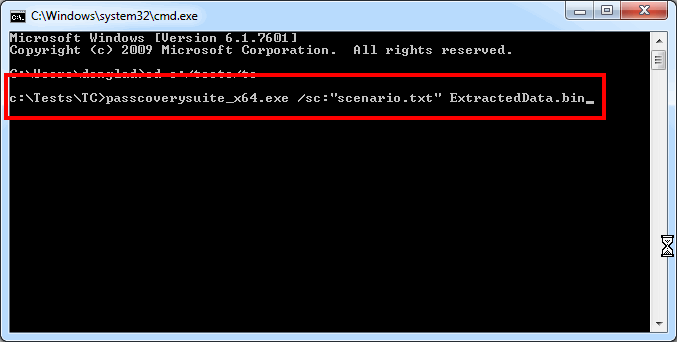

Шаг 6. Формируйте команду для запуска атаки, как описано в файле помощи: укажите файл для атаки (помните — это сохранённый .bin-файл), диапазон поиска, сценарий работы, параметры поведения программы.

Нажмите «Enter» – запустите перебор паролей.

Сценарии работы Passcovery Suite

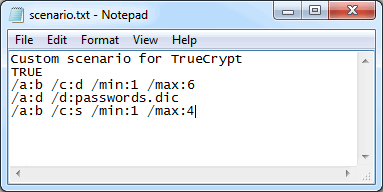

После запуска команды, Passcovery Suite начнёт перебор вариантов по заданным критериям. Алгоритм поиска, в случае с командной строкой, определяется в файле сценария.

Работа со сценарием не столь очевидна, как работа с графическим интерфейсом, но зато она гораздо более гибкая и мощная. В сценарии можно описать сколь угодно длинную цепочку отсортированных по важности проверок, которые будут последовательно выполняться программой. При работе с графической оболочкой этого добиться невозможно.

Например для начала можно проверить цифровые пароли до 6 символов длиной, затем пройтись по первому словарю, после этого проверить пароли из маленьких букв до «zzzz» и т. д. Сценарий такой работы Passcovery Suite:

Однажды запущенная программа последовательно проверит все описанные в сценарии диапазоны. Невероятно удобно!

Узнайте подробнее о макросах сценариев в справке к Passcovery Suite, а скачать демо-версию можно прямо здесь и сейчас:

|

| ||||